Coin-Report - Cryptocurrency and Blockchain

Ethereum Price at a Crossroads: Bullish Rebound or Further Decline Ahead?

Ethereum Price Forecast: Will the ETH Price Rise Again? The Ethereum price has recently experienced a significant correction, dropping to around 2,845...

Bitcoin Dips Below $60,000 as Market Tension Escalates Ahead of Halving Event

Bitcoin Temporarily Falls Below $60,000 – Nervousness Mounts In a recent article by DER AKTIONÄR, the latest drop in Bitcoin’s price, which brief...

XRP Overcomes $0.50 Hurdle as Ripple Eyes DeFi Expansion Amidst Legal Showdown and 3,000% Rally Speculation

XRP Fights Its Way Over the $0.50 Resistance The cryptocurrency XRP has managed to break through a significant resistance at $0.50. This event takes p...

Bitcoin Halving Countdown: Market Braces for Impact Amidst Tense Global Backdrop

Four Days Until Bitcoin Halving: What's the BTC Price Doing? With the Bitcoin Halving just around the corner, there's palpable tension in the air as m...

Turbulent Tuesday: Crypto Prices Whipsaw Amidst Market Volatility Ahead of Bitcoin Halving

Market Overview: Cryptocurrency Movements on a Volatile Tuesday Afternoon The cryptocurrency market is experiencing significant fluctuations this Tues...

Bitcoin Bounces Back: Is the $100K Milestone Within Reach Amid Market Volatility?

Bitcoin's Flash Crash and Recovery: A Market Update The cryptocurrency market has been a rollercoaster for investors, with DER AKTIONÄR TV reporting ...

XRP Eyes Monumental Surge as Ripple Targets DeFi Expansion

XRP on the Verge of Breakout: Anticipating a 3,000% Surge | finanzen.net According to finanzen.net, XRP is exhibiting a lackluster performance in the ...

Ethereum Plummets Amid Geopolitical Tensions: Understanding the Impact and Loss Potential

Ethereum Crash: Unveiling the Background and Loss Potential Recent revelations have shed light on the factors contributing to Ethereum's crash, as rep...

Bitcoin Halving Looms: Brace for Volatility or a Rally?

Bitcoin Plunges: What You Need to Know About the Bitcoin Halving The cryptocurrency world is abuzz with talk of the upcoming Bitcoin halving, an event...

We have compared the best crypto exchanges for you. Just take a look at our free crypto exchange provider comparison.

We have compared the leading crypto tax tool providers for you. Check out our free crypto tax tool provider comparison.

The Best Bitcoin Mining Providers at a Glance

» Infinity HashFrom our perspective, currently the best mining provider on the market. With the community concept, you participate in a mining pool completely managed by professionals. A portion of the earnings are used for expansion and maintenance. We've never seen this solved as cleanly anywhere else.

» Hashing24A well-known and established cloud hosting company. With a good entry point and in a good market phase, a good ROI can also be generated with some patience. Unfortunately, we see the durations as a major drawback.

Top 10 most read posts

Bitcoin's Rise and Fall: Historical Analysis

Introduction: Bitcoin's Dynamic Journey Bitcoin, the world's first and most recognized digital currency, is often the subject of dramatic headlines, featuring...

Blockchain's Potential Beyond Cryptocurrency

Introduction: Blockchain's Potential Beyond Cryptocurrency When we hear the term "blockchain," most of us instinctively think of cryptocurrencies like Bitcoin and...

Top 10 ICOs to Watch in 2023

Collateral Network (COLT) Collateral Network (COLT) is a next-generation decentralized lending platform that leverages blockchain technology to facilitate secure and efficient...

The Role of Cryptocurrencies in Venture Capital: A New Frontier

Introduction - Understanding Cryptocurrencies and Venture Capital As technology evolves, so does our understanding of what makes a valuable asset. The...

Understanding ICOs: Risks, Rewards, and Regulations

Introduction to ICOs Initial Coin Offerings, often shortened to ICOs, are an increasingly popular method of fundraising for new projects in...

ICO vs IPO: Which is the Better Investment?

Introduction: Understanding ICO and IPO Before delving into the difference between ICO and IPO, it's crucial to understand what these terms...

How to Build a Diversified Crypto Portfolio: A Step-By-Step Guide

Introduction: The Importance of Diversification Investing in cryptocurrencies can be both exciting and rewarding. However, it's crucial to remember that the...

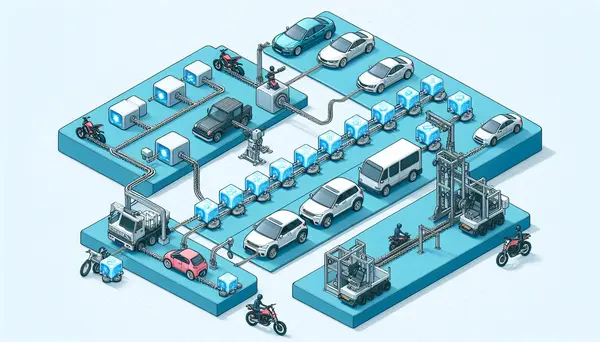

Blockchain's Influence on the Automotive Industry

Introduction: Unveiling the Power of Blockchain Blockchain technology is boldly advancing into a variety of industries, utterly transforming our occasional transactions...

Mastering Technical Analysis for Bitcoin Trading

Introduction to Technical Analysis for Bitcoin Trading Trading in the cryptocurrency world, particularly Bitcoin, requires careful decision-making and strategic planning. One...

Investment Tips for the Budding Crypto Millionaire

Introduction: An Insight into Crypto Investment If you're venturing into the promising world of cryptocurrencies, a solid investment strategy can be...

- How can cryptocurrencies be adopted in mainstream industries and what are the challenges? 2

- What are some legal and regulatory considerations when adopting cryptocurrencies in a business? 1

- How do you see the adoption of cryptocurrencies impacting the global economy? 1

- What are the current regulations for Initial Coin Offerings (ICOs) in the United States? 6

- What's your take on using browser extensions for crypto wallets? 20

- What percentage of your overall investment portfolio is in crypto? 6

- Can you explain how MakerDAO's DAI stablecoin maintains its stability? 9

- Can you explain the concept of stop-loss orders and how they can be incorporated into the technical aspects of cryptocurrency trading? 5

- Can you recommend any wallets or exchanges that support the storage and trading of rare or niche cryptocurrencies? 1

- What was the first cryptocurrency you ever invested in and why? 8